BC渗透之后渗透-客服机(一)

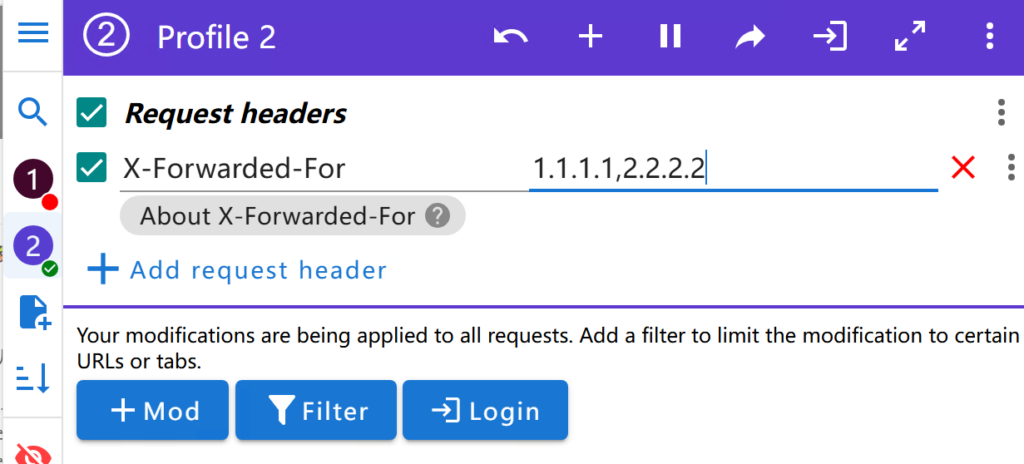

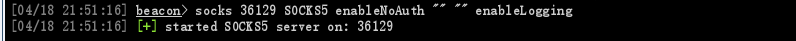

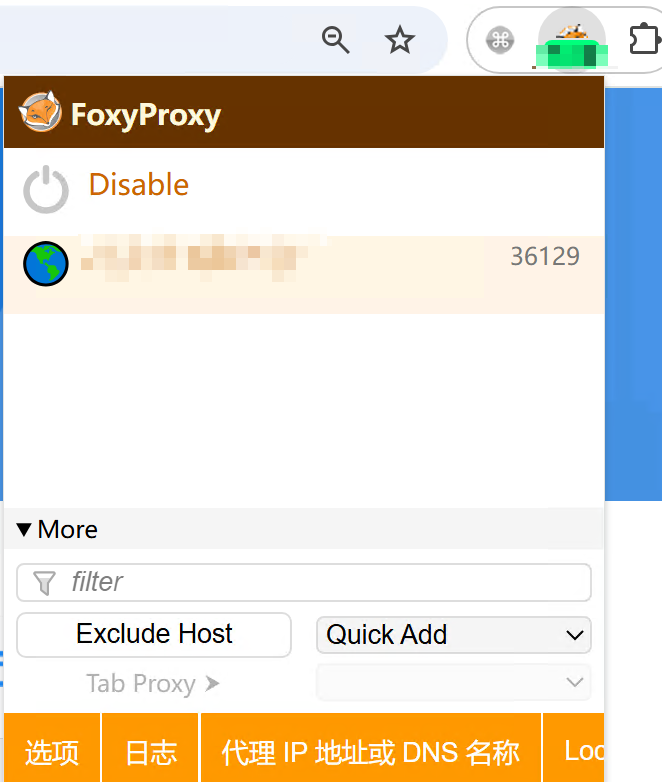

当我们通过钓鱼或者其他方式打到客服机,我们后续就需要通过客服电脑来登录 bc 后台,进行数据爬取,但是大部分的 bc 后台都是限制固定 IP 访问或者直接干脆禁止公网访问,可以利用添加 heard 头利用 X-Forwarded-For 伪造客户端 IP 来访问后台,或者直接打 socks5 隧道来登录

这个时候已经可以正常访问bc后台了,但是后面还需要解决登录凭证的问题,大部分情况下bc后台密码都可以在客服电脑上获取

但是只有密码还不够,因为还需要谷歌OTP验证才行,所以这时我们不妨换个思路来获取登录凭证

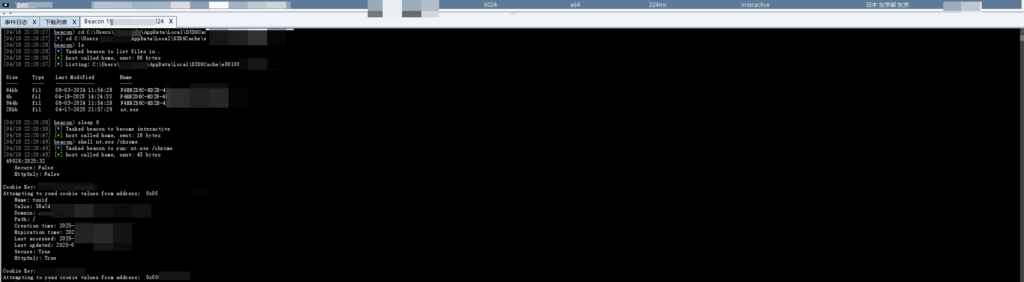

CookieKatz (https://github.com/Meckazin/ChromeKatz)是一个允许操作员直接从进程内存转储 Chrome、Edge 或 Msedgewebview2 中的 cookie 的项目,能够直接从进程内存中提取Cookie,Chromium内核的浏览器在启动时会将所有Cookie从磁盘加载到内存中,CookieKatz正是利用这一特性,通过解析内存中的数据结构来获取Cookie信息,这使得我们可以直接在cs中加载CookieKatz来获取登录cookie,不需要通过vnc或者其他方式来获取chrome的登录凭证。

这时我们已经成功获取到了bc后台的登录cookie,用chrome插件小饼干或者其他插件,替换固定cookie就可以登录后台了

这时就可以进行后台数据爬取,整理简报了

但是为了更持久的维持权限,我们还需要进一步的对内网进行探测,来扩大战果或者遗留后门

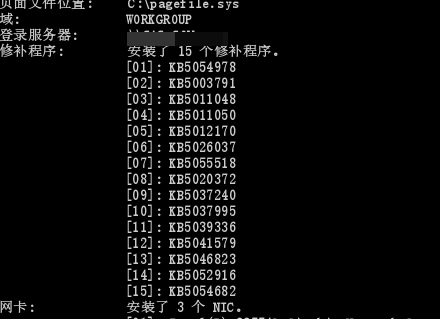

bc园区的电脑一般都是工作组,不能用打国内域渗透的思路来搞

例如Windows 2003 之后的机器,只能是administrator(sid为500)用户的哈希值才能进行哈希传递攻击,其他用户(包括管理员用户但是非administrator)也不能使用哈希传递攻击,会提示拒绝访问,而在域管理员组内用户(可以是域管理员组内非administrator用户)的哈希值就可以进行哈希传递攻击,攻击成功后,可以访问域内任何一台机器。

下期可以详细讲一下工作组下的园区内网横向思路。